Ushtria kineze po rrit aftësinë e saj për të dëmtuar infrastrukturën kryesore amerikane, duke përfshirë shërbimet e energjisë dhe ujit, si dhe sistemet e komunikimit dhe transportit, sipas zyrtarëve amerikanë dhe zyrtarëve të sigurisë së industrisë.

Hakerët e lidhur me Ushtrinë Çlirimtare Popullore të Kinës kanë hyrë në sistemet kompjuterike të rreth dy duzinë subjektesh të rëndësishme gjatë vitit të kaluar, thanë këta ekspertë.

Ndërhyrjet janë pjesë e një përpjekjeje më të gjerë për të zhvilluar mënyra për të mbjellë panik dhe kaos ose për të rrënuar logjistikën në rast të një konflikti SHBA-Kinë në Paqësor, thanë ata.

Mes ‘viktimave’ është një ujësjellës në Hawaii, një port i madh i Bregut Perëndimor dhe të paktën një tubacion nafte dhe gazi, thanë për Washington Post njerëz të njohur me incidentet. Hakerët u përpoqën gjithashtu të depërtonin në operatorin e rrjetit energjetik të Teksasit, i cili funksionon i pavarur nga sistemet elektrike në pjesën tjetër të vendit.

Disa subjekte jashtë Shteteve të Bashkuara, përfshirë ndërmarrjet elektrike, gjithashtu janë synuar nga hakerat, thanë njerëzit, të cilët folën në kushte anonimiteti për shkak të ndjeshmërisë së çështjes.

Asnjë nga ndërhyrjet nuk ndikoi në sistemet e kontrollit industrial që funksionojnë pompat, pistonët ose ndonjë funksion kritik, ose nuk shkaktoi ndonjë ndërprerje, thanë zyrtarët amerikanë.

Por ata thanë se vëmendja ndaj Haëait, e cila është shtëpia e Flotës së Paqësorit, dhe të paktën një porti si dhe qendrave logjistike sugjeron se ushtria kineze synon aftësinë për të ndërlikuar përpjekjet e SHBA-së për të dërguar trupa dhe pajisje në rajon nëse do ketë ndonjë përplasje mbi Tajvanin.

Këto hollësi të pazbuluara më parë ndihmojnë në plotësimin e një fotografie të një fushate kibernetike të quajtur ‘Volt Typhoon’, e zbuluar për herë të parë rreth një vit më parë nga qeveria amerikane, ndërsa Shtetet e Bashkuara dhe Kina luftojnë për të riparuar një marrëdhënie që këto kohë ka qenë më antagoniste sesa ka qenë prej dekadash.

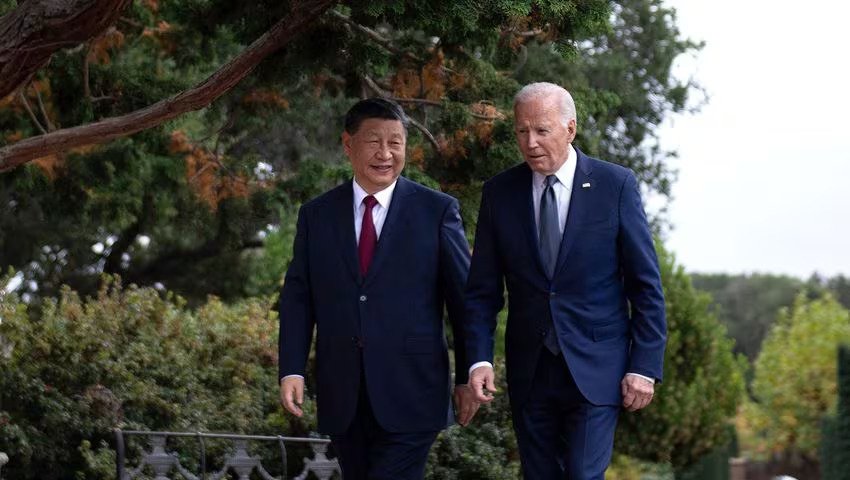

Komandantët ushtarakë kinezë kundërshtuan për më shumë se një vit të flisnin me homologët amerikanë, edhe pse përgjimet nga afër nga avionët luftarakë kinezë të avionëve spiunë të SHBA-së u rritën në Paqësorin perëndimor. Presidenti Biden dhe presidenti kinez Xi Jinping ranë dakord vetëm muajin e kaluar për të rivendosur këto kanale komunikimi.

“Është shumë e qartë se përpjekjet kineze për të kompromentuar infrastrukturën kritike janë pjesërisht për të parapozicionuar veten për të qenë në gjendje të prishin ose shkatërrojnë atë infrastrukturë jetike në rast të një lufte, ose për të parandaluar që Shtetet e Bashkuara të jenë në gjendje të projektojnë fuqinë në Azia ose për të shkaktuar kaos shoqëror brenda Shteteve të Bashkuara, për të ndikuar në vendimmarrjen tonë rreth një krize të mundshme,” tha Brandon Wales, drejtor ekzekutiv i Agjencisë së Sigurisë Kibernetike dhe Sigurisë së Infrastrukturës të Departamentit të Sigurisë Kombëtare (CISA).

“Ky është një ndryshim i rëndësishëm nga aktiviteti kibernetik kinez nga shtatë në 10 vjet më parë, i cili ishte i përqendruar kryesisht në spiunazhin politik dhe ekonomik.”

Morgan Adamski, drejtor i Qendrës së Bashkëpunimit të Sigurisë Kibernetike të Agjencisë Kombëtare të Sigurisë, konfirmoi në një email se veprimtaria e ‘Volt Typhoon’ “duket se është e përqendruar në objektivat brenda rajonit Indo-Paqësor, duke përfshirë Hawaiin”.

Hakerët shpesh kërkuan të maskonin gjurmët e tyre duke i kaluar sulmet e tyre përmes pajisjeve të padëmshme si ruterët e shtëpisë ose zyrës përpara se të arrinin viktimat e tyre, thanë zyrtarët. Një nga qëllimet kryesor ishte të vidhnin kredencialet e punonjësve që mund të përdornin për t’u kthyer, duke u paraqitur si përdorues normalë. Por disa nga metodat e hyrjes së tyre nuk janë përcaktuar.

Hakerët po kërkojnë një mënyrë për të hyrë dhe për të qëndruar pa u zbuluar, tha Joe McReynolds, një bashkëpunëtor i studimeve të sigurisë në ‘Fondacionin Jamestown’, një institut i përqendruar në çështjet e sigurisë.

“Ata po përpiqen të ndërtoni tunele në infrastrukturën tonë që më vonë mund të përdoret për të sulmuar. Deri atëherë ata qëndrojnë në pritë, kryejnë zbulime, kuptojnë nëse mund të kalojnë në sistemet e kontrollit industrial ose në kompani ose objektiva më jetike në pjesën e sipërme. Dhe një ditë, nëse marrin urdhër nga lart, kalojnë nga zbulimi në sulm.”

Zbulimet për The Washington Post bazohen në vlerësimin vjetor të kërcënimit në shkurt nga Zyra e Drejtorit të Inteligjencës Kombëtare, e cila paralajmëroi se Kina “pothuajse me siguri është e aftë” të nisë sulme kibernetike që do prishnin infrastrukturën e rëndësishme të SHBA-së, duke përfshirë tubacionet e naftës dhe gazit dhe sistemet e hekurudhave.

“Nëse Pekini do kishte frikë se një konflikt i madh me Shtetet e Bashkuara do ishte i pashmangshëm, pothuajse me siguri do konsideronte ndërmarrjen e operacioneve agresive kibernetike kundër infrastrukturës kritike të vendit dhe aseteve ushtarake të SHBA-së në mbarë botën”, thuhet në vlerësim.

“Disa nga viktimat e komprometuara nga ‘Volt Typhoon’ ishin kompani dhe organizata më të vogla në një sërë sektorësh dhe “jo domosdoshmërisht ato që do të kishin një lidhje të menjëhershme relevante me një funksion kritik nga i cili varen shumë amerikanë”, tha Eric Goldstein, ndihmësdrejtori ekzekutiv i CISA.

Ky mund të ketë qenë “shënjestrim oportunist…mbi vendin ku ata mund të kenë qasje” – një mënyrë për të marrë një mbështetje në një zinxhir furnizimi me shpresën që një ditë të bëhet ndër klientët më të mëdhenj dhe më të rëndësishëm, tha ai.

Oficerët ushtarakë kinezë kanë përshkruar në dokumentet e brendshme se si mund të përdorin mjete kibernetike ose “luftë në rrjet” në një luftë, tha McReynolds, i cili ka parë disa nga shkrimet. Ai tha se strategët ushtarakë flasin për sinkronizimin e sulmeve ajrore dhe raketore me ndërprerje të rrjeteve të komandës dhe kontrollit, infrastrukturës kritike, rrjeteve satelitore dhe sistemeve të logjistikës ushtarake.

Ata kanë folur për këto mjete që aplikohen në pushtimet amfibe, tha ai. “Kjo është diçka që ata e shohin qartësisht si të rëndësishme për një skenar të Tajvanit,” tha ai, “ndonëse ata nuk thonë në mënyrë të qartë se kjo është mënyra se si ne do e marrim Tajvanin.”

Kjo është larg nga sulmi i parë i Kinës në hakerimin e infrastrukturës kritike. Në vitin 2012, një kompani kanadeze,’ Telvent’, softueri i së cilës operonte nga largësia tubacionet kryesore të gazit natyror në Amerikën e Veriut, njoftoi klientët se një haker i sofistikuar kishte shkelur muret e tij të mbrojtjes kibernetike dhe kishte vjedhur të dhënat në lidhje me sistemet e kontrollit industrial.

Firma e sigurisë kibernetike ‘Mandiant’ gjurmoi shkeljen duke gjetur një grup hakerimi të ushtrisë kineze, Njësia 61398. Pesë anëtarë të njësisë u paditën në vitin 2014 me akuzat për hakerim të kompanive amerikane.

Në atë kohë, qeveria amerikane nuk ishte e sigurt nëse qëllimi i Kinës ishte mbledhja e inteligjencës apo parapozicionimi i vetvetes për të goditur. Sot, për mbledhjen e inteligjencës dhe faktin që objektet e synuara kanë pak inteligjencë me vlerë politike ose ekonomike, zyrtarët amerikanë thonë se është e qartë se arsyeja e vetme për të depërtuar në to është të qenit në gjendje të kryerjes së veprimeve shkatërruese më vonë.

Studiuesi i kërcënimeve Jonathan Condra i kompanisë së sigurisë ‘Recorded Future’ – e cila gjatë verës gjurmoi ‘Volt Typhoon’ duke synuar rrjetin e Teksasit – tha se fshehtësia me të cilën kinezët kanë kryer sulmet argumenton kundër çdo nocioni që ata donin që Shtetet e Bashkuara të dinin aftësitë e tyre.

Hakerët “po e bënin këtë shumë më fshehurazi sesa nëse po donin të kapeshin”, tha ai.

Qeveria e SHBA-së ka kërkuar prej kohësh të përmirësojë bashkërendimin me sektorin privat, i cili zotëron pjesën më të madhe të infrastrukturës jetike të vendit, dhe me kompanitë e teknologjisë që mund të zbulojnë kërcënimet kibernetike.

Kompani të tilla si Microsoft ndajnë informacione anonime në lidhje me taktikat e kundërshtarit, treguesit se një sistem është komprometuar dhe masat zbutëse, tha Goldstein i CISA. Në përgjithësi, këto kompani nuk po shohin praninë e hakerit brenda rrjeteve të klientit, por përkundrazi po e zbulojnë atë përmes komunikimeve me serverët që hakeri përdor për të drejtuar sulmin, tha ai.

Në disa raste, vetë viktimat kërkojnë ndihmë nga CISA. Në të tjera, tha Goldstein, CISA sinjalizohet nga një shitës softueri ose komunikimi për një viktimë dhe qeveria duhet të kërkojë një urdhër gjykate për të detyruar shitësin të zbulojë identitetin e viktimës.

Në maj, Microsoft tha se kishte gjetur ‘Volt Typhoon’ duke depërtuar në infrastrukturën e rëndësishme në Guam dhe gjetkë, duke renditur një sërë sektorësh. Ato përfshinin firmat e telekomunikacionit, sipas njerëzve të njohur me këtë çështje. Hakerimet ishin veçanërisht shqetësuese, thanë analistët, sepse Guami është territori më i afërt i SHBA-së me ngushticën e kontestuar të Tajvanit.

Ndërhyrjet në sektorë të tillë si sistemet e ujit dhe energjisë vijnë pasi administrata Biden ka kërkuar të forcojë aftësinë e industrive për të mbrojtur veten duke nxjerrë rregulla të detyrueshme të sigurisë kibernetike. Në verën e vitit 2021, administrata nxori për herë të parë rregulloret kibernetike të tubacioneve të naftës dhe gazit.

Në mars, Agjencia për Mbrojtjen e Mjedisit njoftoi një kërkesë që shtetet të raportojnë mbi kërcënimet kibernetike në auditimet e tyre publike të sistemit të ujit. Megjithatë, menjëherë pas kësaj, tre shtete paditën administratën, duke akuzuar mbitejkalimin rregullator.

EPA tërhoqi rregullin dhe i ka kërkuar Kongresit të veprojë sipas një rregulloreje. Ndërkohë, agjencia duhet të mbështetet tek shtetet për të raportuar vullnetarisht kërcënimet.

Në një këshillë të përbashkët të lëshuar në maj, aleanca e inteligjencës ‘Five Eyes’ e Shteteve të Bashkuara, Britanisë, Kanadasë, Australisë dhe Zelandës së Re ofroi këshilla se si të kërkohet për shkelës të mundshëm. Një nga sfidat është taktika e hakerëve për të shmangur zbulimin nga masat mbrojtëse duke përdorur mjete të ligjshme në mënyrë që prania e hakerëve të përzihet me veprimtarinë e zakonshme të rrjetit.

“Dy sfidat më të vështira me këto teknika është përcaktimi se ka ndodhur një kompromis dhe më pas është zbuluar, duke pasur besim se aktori është dëbuar,” tha Adamski i NSA-së, Qendra e Bashkëpunimit për Sigurinë Kibernetike të së cilës bashskërendohet me industrinë private.

NSA-ja dhe agjenci të tjera rekomandojnë rivendosje e ndryshime të shpeshta të fjalëkalimeve dhe mbikëqyrje më të mirë të llogarive që kanë privilegje të larta rrjeti. Ata gjithashtu u kanë kërkuar kompanive që të kërkojnë forma më të sigurta të vërtetimit me shumë faktorë, në vend që të mbështeten në një mesazh me tekst në telefonin e një përdoruesi, i cili mund të përgjohet nga qeveritë e huaja.

Megjithë kontrollin e shtuar që nga këshillimi i majit, hakerët vijuan sulmet, duke kërkuar objektiva të reja.

Në gusht, sipas ‘Recorded Future’, hakerët u përpoqën të bënin lidhje nga infrastruktura që ishte përdorur nga ‘Volt Typhoon’ me domenet e internetit ose nënfushat e përdorura nga Komisioni i Shërbimeve Publike të Teksasit dhe Këshilli i Besueshmërisë Elektrike të Teksasit, i cili operon me rrjetin elektrik të atij shteti.

Megjithëse nuk ka asnjë provë që përpjekjet kishin sukses në depërtimin e sistemit, përpjekja thekson llojet e objektivave për të cilat është e interesuar ushtria kineze. Dy agjencitë e Teksasit kundërshtuan t’u përgjigjen pyetjeve në lidhje me incidentet.

Këshilli i Besueshmërisë tha se punon ngushtë me agjencitë federale dhe grupet e industrisë dhe se ka sisteme të mjaftueshme dhe qasje të kontrolluar si pjesë e një “mbrojtjeje me shtresa”.

Në javët para takimit Biden-Xi muajin e kaluar, zyrtarët e NSA-së duke folur në konferencat e industrisë përsëritën thirrjen ndaj sektorit privat për të ndarë informacione mbi përpjekjet e hakerëve. NSA-ja mund të shikojë në rrjetet e kundërshtarëve jashtë shtetit, ndërsa kompanitë amerikane kanë dukshmëri në rrjetet e korporatave vendase. Së bashku, industria dhe qeveria mund të kenë një pamje më të plotë të qëllimeve, taktikave dhe motiveve të sulmuesve, thonë zyrtarët amerikanë.

Kina “po mbështetet mbi një rezervë dobësish strategjike” ose defekte të pazbuluara sigurie që mund të përdorë në sulme të fshehta, tha Adamski muajin e kaluar në konferencën CyberWarCon në Uashington. “Kjo është një luftë për infrastrukturën tonë të rëndësishme. Ne duhet ta bëjmë më të vështirë për ta.”

Tema e ndërhyrjeve kibernetike kineze në infrastrukturën kritike ishte në një listë të propozuar të pikave të bisedës për t’u ngritur në takimin e Biden me Xi, sipas njerëzve të njohur me këtë çështje, por ajo nuk doli në takimin katërorësh.

VINI RE: Ky material është pronësi intelektuale e Washington Post

Përgatiti për Hashtag.al, Klodian Manjani