Një grumbull dokumentesh të zbuluara nga një grup hakerash i lidhur me shtetin kinez tregon se inteligjenca dhe grupet ushtarake të Pekinit po kryejnë ndërhyrje në shkallë të gjerë, sistematike kibernetike kundër qeverive, kompanive dhe infrastrukturës së huaj, duke shfrytëzuar ato që hakerët pretendojnë se janë dobësi në sistemet e programeve nga kompanitë, përfshirë Microsoft, Apple dhe Google.

Baza etë dhënave, që përmban më shumë se 570 dosje, pamje dhe regjistra të bisedave, ofron një pamje të paparë brenda operacioneve të një prej firmave që agjencitë qeveritare kineze punësojnë për operacione të mbledhjes së madhe të të dhënave sipas kërkesës.

Dosjet, të postuara në GitHub javën e kaluar dhe të konsideruara të besueshme nga ekspertët e sigurisë kibernetike, megjithëse burimi mbetet i panjohur, japin hollësi mbi kontratat për nxjerrjen e të dhënave të huaja gjatë tetë viteve dhe përshkruajnë objektivat brenda të paktën 20 qeverive dhe territoreve të huaja, përfshirë Indinë, Hong Kongun, Tajlandën, Korenë e Jugut, Mbretërinë e Bashkuar, Tajvanin dhe Malajzinë. Media indiane BNN raportoi më herët mbi dokumentet.

“Rrallëherë kemi një qasje kaq të pakufizuar në funksionimin e brendshëm të ndonjë operacioni të inteligjencës,” tha John Hultquist, kryeanalist i Mandiant Intelligence, një firmë e sigurisë kibernetike në pronësi të Google Cloud.

“Ne kemi çdo arsye për të besuar se këto janë të dhënat e sakta të një kontraktori që mbështet operacionet globale dhe vendase të spiunazhit kibernetik jashtë Kinës,” tha ai.

Zyrtarët e inteligjencës amerikane e shohin Kinën si kërcënimin më të madh afatgjatë për sigurinë amerikane dhe kanë ngritur alarmin për fushatat e saj të hakerimit.

Ekspertët po shqyrtojnë dokumentet, të cilat ofrojnë një vështrim të pazakontë brenda konkurrencës së fortë të industrisë së mbledhjes së të dhënave të sigurisë kombëtare të Kinës, ku grupet konkurruese kalojnë për kontrata fitimprurëse qeveritare duke u zotuar për qasje gjithnjë e më shkatërruese dhe gjithëpërfshirëse në informacione të ndjeshme që konsiderohen të dobishme nga policia dhe ushtria kineze dhe agjencitë e inteligjencës.

Dokumentet vijnë nga iSoon, e njohur gjithashtu si Auxun, një firmë kineze me seli në Shangai që shet shërbime hakerimi dhe grumbullimi të të dhënave nga palët e treta për zyrat e qeverisë kineze, grupet e sigurisë dhe ndërmarrjet shtetërore.

Kutia (cache) nuk përfshin të dhëna të nxjerra nga operacionet e hakerëve kinezë, por rendit objektivat dhe – në shumë raste – përmbledhjet e sasive të të dhënave të mostrës së nxjerrë dhe hollësi nëse hakerët morën kontroll të plotë ose të pjesshëm të sistemeve të huaja.

Një dokument renditi 80 objektiva jashtë shtetit që hakerët iSoon duket se i kishin shkelur me sukses. Të dhënat përfshinin 95.2 gigabajt të dhëna mbi emigracionin nga India dhe një koleksion prej 3 terabajtësh të regjistrave të telefonatave nga ofruesi i telekomit ‘LG U Plus’ i Koresë së Jugut.

Grupi synoi gjithashtu firma të tjera të telekomunikacionit në Hong Kong, Kazakistan, Malajzi, Mongoli, Nepal dhe Tajvan. Ambasada indiane në Uashington nuk iu përgjigj një kërkese për koment mbi dokumentet.

Klientët e ISoon gjithashtu kërkuan ose morën të dhëna të infrastrukturës, sipas dokumenteve të rrjedhura. Tabela tregoi se firma kishte një mostër prej 459 GB të dhënash të hartës rrugore nga Tajvani, ishulli prej 23 milionë banorësh që Kina e kërkon si territorin e saj.

Të dhënat e rrugëve mund të jenë të dobishme për ushtrinë kineze në rast të një pushtimi të Tajvanit, thanë analistët.

“Të kuptuarit e terrenit të autostradës dhe vendndodhjes së urave dhe tuneleve është thelbësore, në mënyrë që të mund të lëvizni forcat e blinduara dhe këmbësorinë rreth ishullit në një përpjekje për të pushtuar Tajvanin,” tha Dmitri Alperovitch, një ekspert i sigurisë kombëtare dhe kryetar i ‘Silverado Policy Accelerator’, një institut kërkimi.

Ndër objektivat e tjerë ishin 10 agjenci qeveritare tajlandeze, duke përfshirë Ministrinë e Jashtme të vendit, agjencinë e inteligjencës dhe Senatin. Tabela vëren se iSoon mban të dhëna mostra të nxjerra nga ato agjenci nga viti 2020 deri në vitin 2022. Ambasada e Tajlandës në Uashington nuk iu përgjigj një kërkese për koment.

Shumica e objektivave ishin në Azi, megjithëse iSoon mori kërkesa për hakerime më larg. Regjistrat e bisedave të përfshira në rrjedhje përshkruajnë shitjen e të dhënave të paspecifikuara në lidhje me NATO-n në vitin 2022.

Nuk është e qartë nëse të dhënat janë mbledhur nga burime të disponueshme publikisht apo janë nxjerrë në një hakerim. NATO nuk iu përgjigj menjëherë një kërkese për koment.

Një dosje tjetër tregon punonjësit që diskutojnë një listë objektivash në Britani, duke përfshirë Ministritë e Brendshme dhe të Jashtme, si dhe Thesarin. Gjithashtu në listë ishin organizatat ‘Chatham House’ dhe ‘Instituti Ndërkombëtar për Studime Strategjike’.

“Në klimën e tanishme, ne, së bashku me shumë organizata të tjera, jemi objektiv i përpjekjeve të rregullta të sulmeve nga aktorët shtetërorë dhe joshtetërorë,” tha një zëdhënës i ‘Chatham House’, i cili tha se grupi është “natyrshëm i shqetësuar” për rrjedhjet, por ka masa mbrojtëse.

E pyetur për dokumentet e zbuluara, Ministria e Jashtme e Mbretërisë së Bashkuar nuk pranoi të komentojë.

Hakerët gjithashtu lehtësuan përpjekjet për të nxjerrë informacion nga partnerë të ngushtë diplomatikë, përfshirë Pakistanin dhe Kamboxhian.

Ndërtesa iSoon në provincën Sichuan të Kinës jugperëndimore

Kina nxit konkurrencën e hakerëve

ISoon është pjesë e një ekosistemi kontraktorësh që doli nga një skenë hakerimi “patriotike” e krijuar më shumë se dy dekada më parë dhe tani punon për një sërë njësish të fuqishme qeveritare, duke përfshirë Ministrinë e Sigurisë Publike, Ministrinë e Sigurisë së Shtetit dhe ushtrinë kineze.

Sipas zyrtarëve amerikanë, hakerët me Ushtrinë Çlirimtare Popullore kanë shkelur sistemet kompjuterike në rreth 22 entitete kyçe të infrastrukturës amerikane gjatë vitit të kaluar në një përpjekje për të krijuar një terren dhe për të qenë në gjendje të nxjerrin jashtë funksionit shërbimet e energjisë dhe ujit si dhe sistemin e komunikimit dhe transportit.

Modeli i Kinës i përzierjes së mbështetjes shtetërore me një nxitje fitimi ka krijuar një rrjet të madh aktorësh që konkurrojnë për të shfrytëzuar dobësitë dhe për të rritur biznesin e tyre. Shkalla dhe këmbëngulja e sulmeve të tyre janë ‘dhimbje koke’ për gjigantët amerikanë të teknologjisë si X, Microsoft dhe Apple, të cilët tani janë të kyçur në një garë të vijueshme për të mposhtur hakerët.

Të gjitha prodhimet softuerike kanë dobësi dhe një treg i fuqishëm global shpërblen ata që gjejnë dobësi sigurie ose zhvillojnë mjete të njohura si shfrytëzime për të përfituar prej tyre.

Shumë shitës softuerësh ofrojnë dhurata për të shpërblyer studiuesit që raportojnë të metat e sigurisë, por kontraktorët qeveritarë në Shtetet e Bashkuara dhe gjetkë shpesh përdorin këto shfrytëzime – duke paguar më shumë për të drejtën për t’i përdorur ato në spiunazh ose aktivitet fyes.

Kontraktorët e mbrojtjes dhe inteligjencës amerikane zhvillojnë gjithashtu mjete për të hyrë në softuer, të cilët më pas përdoren nga zyrtarët federalë në operacionet e vëzhgimit dhe spiunazhit, ose në armët sulmuese kibernetike.

Studiuesit kinezë të sigurisë në kompanitë private janë përmirësuar dukshëm vitet e fundit, duke fituar një numër më të madh konkursesh ndërkombëtare të hakerëve, si dhe duke mbledhur më shumë shpërblime nga kompanitë e teknologjisë.

Por skedarët iSoon përmbajnë ankesa nga punonjës të pakënaqur për pagën dhe ngarkesën e punës. Shumë hakerë punojnë për më pak se 1000 dollarë në muaj, pagë çuditërisht e ulët edhe në Kinë, tha Adam Kozy, një ish-analist i FBI-së që po shkruan një libër mbi hakerimin kinez.

Rrjedhjet lënë të kuptohet për grindje dhe pakënaqësi në rrjetin e hakerëve patriotë kinezë, pavarësisht bashkëpunimit të gjatë midis grupeve.

Edhe pse është e paqartë se kush i publikoi dokumentet dhe pse, ekspertët e sigurisë kibernetike thanë se mund të jetë një ish-punonjës i pakënaqur apo edhe një hakmarrje nga një grup konkurrent.

Njoftuesi u paraqit në GitHub si një sinjalizues që ekspozon keqpërdorimin, kushtet e këqija të punës dhe prodhime të “cilësisë së ulët” që iSoon po përdor për të “mashtruar” klientët e saj të qeverisë. Në bisedat e shënuara si ankesa të punëtorëve, punonjësit ankoheshin për seksizmin, orët e gjata dhe shitjet e dobëta.

Hakerë me qira

Brenda Kinës, këto grupe paraqiten si thelbësore për fushatën e gjerë të Partisë Komuniste për të eliminuar kërcënimet ndaj sundimit të saj nga hapësira kibernetike. Kina vitet e fundit ka përshkallëzuar përpjekjet e saj për të kapur mediat sociale publike ndërkombëtare dhe për të gjurmuar objektivat jashtë vendit, megjithëse kryqëzimi midis mbikëqyrjes së madhe publik dhe hakerimit privat shpesh është i paqartë.

ISoon ka nënshkruar qindra marrëveshje me policinë kineze që shkojnë nga punë të vogla me çmim 1,400 dollarë deri në kontrata shumëvjeçare që kushtojnë deri në 800,000 dollarë, tregoi një tabelë.

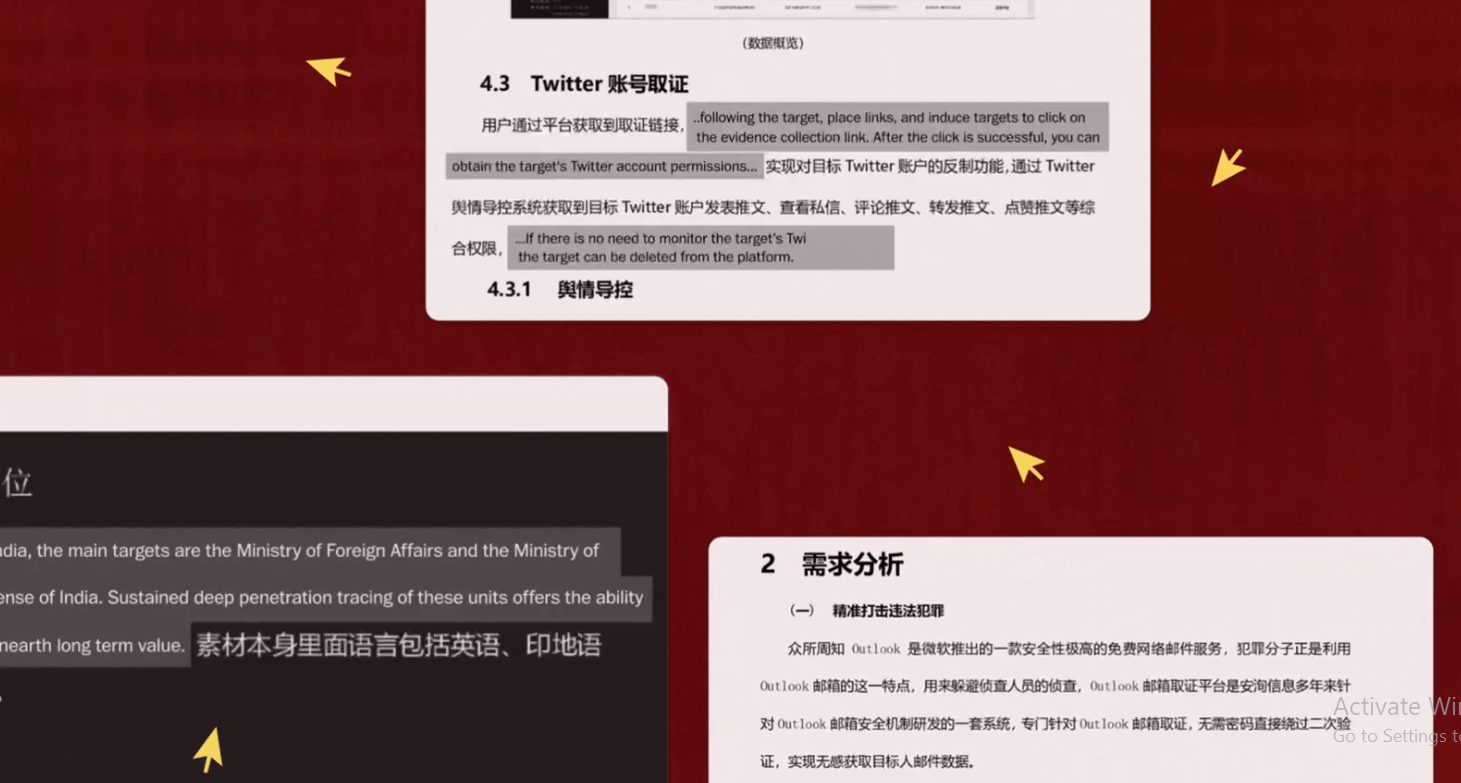

Manualët e produkteve të rrjedhura të kompanisë përshkruajnë shërbimet që ato ofrojnë dhe çmimet e tyre dhe mburren se janë në gjendje të vjedhin të dhëna pa u zbuluar.

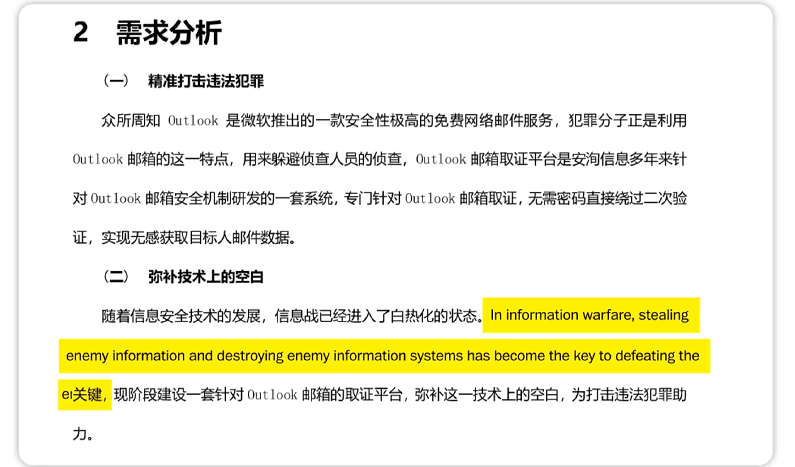

Përshkrimet e produkteve, të synuara për klientelën e sigurisë së shtetit, ndonjëherë përdorin gjuhën e kohës së luftës për të përshkruar një mision të nxjerrjes së të dhënave të mbështetur nga kërcënime e skajshme ndaj sigurisë kombëtare të Kinës.

“Informacioni është bërë gjithnjë e më shumë burimi i jetës së një vendi dhe një nga burimet që vendet po përpiqen të kapin. Në luftën e informacionit, vjedhja e informacionit të armikut dhe shkatërrimi i sistemeve të informacionit të armikut janë bërë çelësi për mposhtjen e armikut,” thuhet në një dokument që përshkruan një paketë iSoon për shitje, sipas tij, do t’i lejonte klientët të hynin dhe të kontrollonin në mënyrë të fshehtë llogaritë e Microsoft Outlook dhe Hotmail duke anashkaluar protokollet e sigurisë.

Manualët e produktit të ISoon reklamojnë gjithashtu një shërbim prej 25,000 dollarësh për një sistem kontrolli të “qasjes në largësi” për të marrë të dhënat e telefonave ‘të zgjuar’ Apple iOS nga një objektiv, duke përfshirë “informacionet bazë të telefonit celular, pozicionimin GPS, kontaktet e telefonit celular” dhe “regjistrimin e mjedisit”.

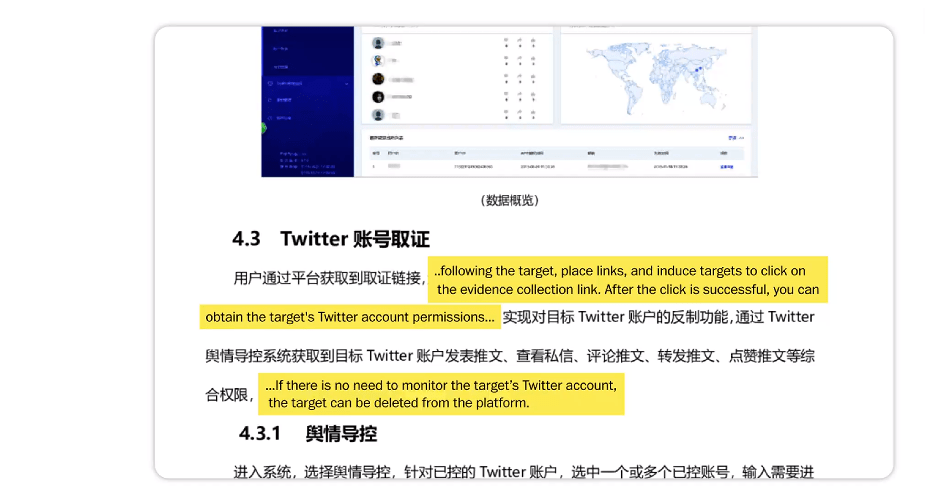

Një nivel reklamoi një shërbim në të cilin iSoon mund të kryente me efikasitet fushata ‘mashtrimi’ kundër individëve ose grupeve të përdoruesve të Twitter. Një tjetër shërbim i përshkruar, do t’i lejonte firmës të kontrollonte nga largësia sistemet operative të synuara Windows dhe Mac.

Apple, Microsoft dhe X, dikur Twitter, nuk iu përgjigjën kërkesave për koment.

Google tha se dokumentet nuk listonin dobësi specifike në softuerin e saj. Një zëdhënës tha se hakerat ndoshta po përpiqeshin të merrnin objektiva për të instaluar softuer me qëllim të keq, i cili më pas mund të punonte i pazbuluar.

Përveç arritjes së marrëveshjeve afatgjata, iSoon punonte rregullisht sipas kërkesës, në përgjigje të kërkesave nga policia në qytetet më të vogla kineze dhe me kompani private, sipas faqeve të regjistrave të bisedave midis drejtuesve më të lartë të kompanisë.

Ndonjëherë klientët e dinin saktësisht se çfarë donin – për shembull, të gjenin identitetin e një përdoruesi specifik të Tëitter-it – por ata gjithashtu shpesh bënin kërkesa të hapura.

Në një shkëmbim, punonjësit diskutuan një kërkesë nga një zyrë shtetërore e sigurisë në Kinën jugore, duke pyetur nëse iSoon kishte shumë për të ofruar në Hong Kongun aty pranë. Në vend të kësaj, një punonjës i iSoon sugjeroi emaile nga Malajzia.

Qasja e shpërndarjes u shfaq pjesërisht e motivuar nga presioni i klientëve për të ofruar më shumë informacion dhe cilësi më të lartë. Por pavarësisht se kompania mburret me aftësitë më të përparuara, bisedat tregojnë se klientët rregullisht nuk ishin të impresionuar me informacionin e hakuar.

ISoon dështoi në mënyrë të përsëritur të nxjerrë të dhëna nga agjencitë qeveritare, treguan diskutimet e brendshme, me disa autoritete lokale që ankoheshin për inteligjencën nën nivelin e pritur.

Megjithëse disa nga shërbimet e iSoon përqendroheshin në kërcënimet e brendshme, kompania shpesh theksoi aftësinë e saj për të synuar objektiva jashtë shtetit në rajon – duke përfshirë departamentet qeveritare në Indi dhe Nepal, si dhe në organizatat tibetiane jashtë shtetit – për të tërhequr klientë.

Në dhjetor 2021, grupi pretendoi se kishte fituar qasje në intranetin e qeverisë tibetiane në mërgim, duke nisur një kërkim të furishëm për një blerës. Rreth 37 minuta më vonë, kompania kishte gjetur një klient të interesuar.

Një produkt tjetër, me çmim 55,600 dollarë për paketë, ka për qëllim të lejojë kontrollin dhe menaxhimin e diskutimit në Twitter, duke përfshirë përdorimin e lidhjeve ‘phishing’ për të hyrë dhe marrë përsipër llogaritë e synuara.

ISoon pretendon se sistemi më pas i lejon klientët të gjejnë dhe t’u përgjigjen “mendimeve të paligjshme” dhe “reaguese” duke përdorur llogari që kontrollohen në mënyrë qendrore nga klienti për të “manipuluar diskutimin”.

Dokumentet tregojnë se iSoon u takua dhe punoi me anëtarët e APT41, një grup hakerësh kinez që u akuzua nga Departamenti i Drejtësisë i SHBA në 2020 për shënjestrimin e më shumë se 100 firmave të lojërave video, universiteteve dhe viktimave të tjera në mbarë botën.

Më pas, themeluesi dhe kreu i iSoon, Wu Haibo, i cili quhet ndryshe “shutd0ën”, bëri shaka me një tjetër ekzekutiv për të shkuar për të pirë “41” me Chengdu 404 – organizata APT41 në të cilën bën pjesë, për të festuar tashmë që janë duke u “verifikuar nga Byroja Federale e Hetimit.”

Por mesazhet e bisedave midis drejtuesve nga viti 2022 sugjerojnë se marrëdhëniet midis grupeve ishin acaruar sepse iSoon ishte vonë në pagesën e Chengdu 404 të një shume mbi 1 milion juanë (140,000 dollarë). Chengdu 404 më vonë paditi iSoon në një mosmarrëveshje mbi një kontratë për zhvillimin e softuerit.

Wu dhe ekipi i tij u shfaqën indiferentë për idenë se një ditë do akuzoheshin nga autoritetet amerikane si APT41. Në korrik 2022, një ekzekutiv pyeti Wu-në nëse kompania po vëzhgohej nga afër nga Shtetet e Bashkuara.

“Nuk shqetësohem për këtë,” u përgjigj Wu.

“Kjo ishte një çështje që do ndodhë herët a vonë gjithsesi.”

As iSoon dhe as Wu nuk iu përgjigjën kërkesave të dërguara me email për koment.

VINI RE: Ky material është pronës intelektuale e WP

Përgatiti për Hashtag.al, Klodian Manjani