Numri personal i telefonit i Sekretarit të Mbrojtjes Pete Hegseth, i përdorur në një bisedë të fundit të Signal, ishte lehtësisht i aksesueshëm në internet dhe aplikacione publike që në mars, duke ekspozuar potencialisht sekretet e sigurisë kombëtare ndaj kundërshtarëve të huaj.

Numri i telefonit mund të gjendet në një sërë vendesh, duke përfshirë WhatsApp, Facebook dhe një faqe sportive. Ishte i njëjti numër përmes të cilit Sekretari i Mbrojtjes, duke përdorur aplikacionin e mesazheve Signal, zbuloi të dhënat e fluturimeve për sulmet amerikane ndaj milicisë Houthi në Jemen.

Analistët e sigurisë kibernetike thanë se pajisja e komunikimit e një Sekretari amerikan të Mbrojtjes zakonisht duhet të ishte ndër asetet më të mbrojtura të sigurisë kombëtare.

“Ka zero për qind mundësi që dikush të mos ketë provuar të instalojë Pegasus ose ndonjë spyëare tjetër në telefonin e tij,” tha në një intervistë Mike Casey, ish-drejtori i Qendrës Kombëtare të Kundërzbulimit dhe Sigurisë.

“Ai është një nga pesë njerëzit më të shënjestruar në botë për spiunazh.”

Emily Harding, një eksperte e mbrojtjes dhe sigurisë në Qendrën për Studime Strategjike dhe Ndërkombëtare, shtoi: “Ju thjesht nuk dëshironi që numri i telefonit të Sekretarit të Mbrojtjes të jetë atje dhe i disponueshëm për këdo”.

Zëdhënësi kryesor i Pentagonit, Sean Parnell, nuk iu përgjigj kërkesës për koment.

Përdorimi i Singnal nga Hegseth për të përcjellë hollësi të sulmeve ushtarake në Jemen u shfaq për herë të parë muajin e kaluar kur redaktori i The Atlantic shkroi një artikull ku thoshte se ai ishte shtuar, me sa duket aksidentalisht, në një bisedë të koduar mes zyrtarëve të lartë të qeverisë amerikane. New York Times raportoi këtë javë se Hegseth përfshiu informacione të ndjeshme rreth sulmeve në një bisedë në grupin e Signal që ai krijoi, ku ndër të tjera përfshinte gruan dhe vëllain e tij.

Hegseth me Mike Waltz, këshilltarin e sigurisë kombëtare, në një drekë në Shtëpinë e Bardhë të enjten

Menjëherë pasi biseda e parë e Signal për Jemenin u bë publike në mars, media gjermane “Der Spiegel”, gjeti numrat e telefonit të Hegseth dhe zyrtarëve të tjerë të lartë të Trump në internet.

Nuk është befasuese që numri privat i telefonit celular të Hegseth ishte lehtësisht i disponueshëm përmes ofruesve komercialë të informacioneve të kontaktit, thanë ekspertët e sigurisë. Në fund të fundit, Hegseth ishte një qytetar privat derisa në kohën kur Donald J. Trump, i cili në atë kohë ishte presidenti i zgjedhur, njoftoi se donte që ish-Gardisti Kombëtar dhe ish-folës i Fox Neës të drejtonte Pentagonin, një ndërmarrje 849 miliardë dollarëshe në vit me afër tre milionë punonjës.

Tashmë është bërë rutinë për zyrtarët e qeverisë që të mbajnë celularët e tyre personalë kur hyjnë në detyrë, thanë në intervista disa zyrtarë të mbrojtjes dhe sigurisë. Por ata nuk supozohet t’i përdorin për punë zyrtare, siç bëri Hegseth.

Edhe punonjësit e nivelit të ulët të qeverisë janë udhëzuar të mos përdorin celularët dhe laptopët e tyre personalë për çështje që lidhen me punën, sipas zyrtarëve aktualë dhe ish-zyrtarëve të qeverisë, të cilët folën në kushte anonimiteti për të diskutuar informacione të ndjeshme.

Për zyrtarët e lartë të sigurisë kombëtare, direktiva është edhe më e rëndësishme, tha një ish-zyrtar i lartë i Pentagonit.

Hegseth kishte një prani të konsiderueshme në mediat sociale, një profil WhatsApp dhe një faqe në Facebook, të cilat ai i ka ende.

Më 15 gusht 2024, ai përdori numrin e tij personal të telefonit për t’u bashkuar me Sleeper.com, një faqe futbolli dhe bastesh sportive, duke përdorur emrin e përdoruesit “PeteHegseth”. Më pak se dy javë më vonë, një numër telefoni i lidhur me gruan e tij, Jennifer, gjithashtu iu bashkua faqes. Ajo u përfshi në një nga dy bisedat e Signal për sulmet në Jemen.

Hegseth la gjithashtu gjurmë të tjera dixhitale, duke përdorur telefonin e tij për t’u regjistruar në Airbnb dhe Microsoft Teams, një program video dhe komunikimi.

Numri i Hegseth është gjithashtu i lidhur me një adresë emaili, që nga ana tjetër është e lidhur me një profil Google Maps. Vlerësimet e Hegseth në Google Maps përfshijnë miratimet e një dentisti (“Stafi është i mrekullueshëm”), një hidraulik (“Punë e shpejtë, e ndershme dhe cilësore”), një piktori muralesh (“Pikturuar 2 flamuj të bukur për ne) dhe biznese të tjera. (Pamja e rrugës e Google Maps mjegullon shtëpinë e mëparshme të Hegseth.)

“Nëse e përdorni telefonin tuaj vetëm për veprimtari të zakonshme të përditshme, ju po lini një rrugë dixhitale shumë dhe shumë të dukshme, të cilën mund ta ndjekë edhe një person mesatarisht i sofistikuar, e lëre më një armik,” tha Glenn S. Gerstell, një ish-këshilltar i përgjithshëm për Agjencinë e Sigurisë Kombëtare.

Në të kundërt, telefonat celularë të qeverisë janë shumë më të sigurt sepse janë të pajisur me kontrolle rigoroze të qeverisë që synojnë të mbrojnë komunikimet zyrtare.

Duke përdorur të njëjtin numër telefoni në Signal për të diskutuar kohën e saktë që pilotët amerikanë luftarakë do ngriheshin në ajër për sulme në Jemen dhe çështje të tjera të ndjeshme, Hegseth u zbulua – dhe, potencialisht edhe piloted amerikanë – ndaj kundërshtarëve të huaj që kanë treguar aftësitë e tyre për të hakeruar llogaritë e zyrtarëve amerikanë, të koduara ose jo, thanë ekspertët e sigurisë.

“Numrat e telefonit janë si adresa e rrugës që ju tregojnë se në cilën shtëpi duhet të hyni,” tha James A. Lewis, një ekspert i sigurisë kibernetike.

“Pasi të merrni adresën e rrugës, arrini në shtëpi dhe mund të ketë brava në dyer dhe pyet veten: “A i kam mjetet për të anashkaluar apo thyer bravat?”

Kina dhe Rusia e bëjnë këtë, dhe Irani mundet gjithashtu, thanë disa ekspertë të sigurisë kibernetike.

Një F/A-18 Super Hornet niset nga një aeroplanmbajtëse në Detin e Kuq gjatë operacioneve kundër Houthi vitin e kaluar. Hegseth diskutoi në Signal oraret e sakta kur pilotët amerikanë luftarakë do niseshin për të sulmuar në Jemen

Vitin e kaluar, një seri zbulimesh treguan se si një grup i sofistikuar i inteligjencës kineze, i quajtur Salt Typhoon, depërtoi thellë në të paktën nëntë firma të telekomunikacionit amerikan. Hetuesit thanë se mes objektivave ishin linjat telefonike komerciale, të pakriptuara të përdorura nga Trump, zëvendëspresidenti JD Vance dhe zyrtarë të lartë të sigurisë kombëtare.

Gerstell tha se nuk kishte njohuri për telefonin e Hegseth ose nëse ai ishte subjekt i sulmit. Por telefonat personalë janë zakonisht shumë më të prekshëm se telefonat e lëshuar nga qeveria.

“Do ishte e mundur, me vështirësi të moderuara që dikush të merrte në kontrooll një telefon në mënyrë të fshehtë pasi të kishte numrin, duke supozuar se ju keni klikuar mbi diçka me qëllim të keq,” tha Gerstell.

“Dhe kur përfshihen armiq të këqij vërtet të sofistikuar, si Rusia apo Kina, telefonat mund të infektohen edhe nëse nuk klikoni mbi asgjë.”

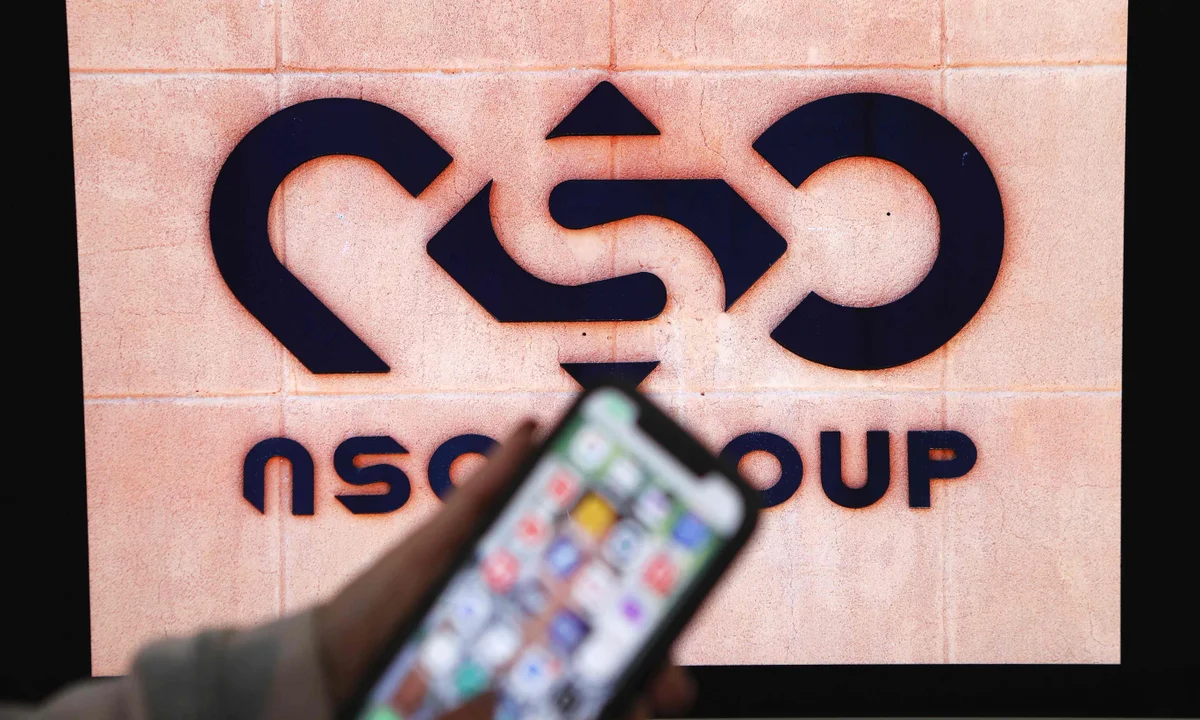

Ekspertët e sigurisë kibernetike thanë se më shumë se 75 vende kishin blerë spyëare komercial gjatë dekadës së fundit. Mjetet më të sofistikuara të spyëare – si Pegasus – kanë teknologjinë “zero-click”, që do të thotë se ata mund të nxjerrin në mënyrë të fshehtë dhe në largësi gjithçka nga telefoni celular i një objektivi, pa pasur nevojë që përdoruesi të klikojë në diçka për t’i dhënë Pegasus qasje në distancë. Ata mund ta kthejnë telefonin celular në një pajisje gjurmimi dhe regjistrimi sekret, duke lejuar telefonin të spiunojë pronarin e tij.

Signal është një aplikacion i koduar dhe siguria e tij për një shërbim të mesazheve komerciale konsiderohet shumë e mirë. Por virusi që instalohet një regjistrues të kodeve ose një kod të tastierës në një telefon do lejonte hakerin, ose shtetin, të lexonte atë që dikush shkruan në një telefon, madje edhe në një aplikacion të koduar, thanë ish-zyrtarët.

NSO Group, me seli në Izrael, ka zhvilluar teknologji të sofistikuar spyware që mund të vendoset në telefona pa pasur nevojë që përdoruesi të klikojë gjë

Në rastin e përdorimit të Signal nga Hegseth për të diskutuar planet e sulmit në Jemen, softueri spiun në telefonin e tij potencialisht mund të shohë se çfarë po shkruante ose lexonte përpara se të shtypte “dërgo”, sepse Signal është i koduar gjatë momenteve të dërgimit dhe marrjes, thanë ekspertët e sigurisë kibernetike.

Një person i njohur me bisedën e Signal tha se ndihmësit e Hegseth e paralajmëruan atë një ose dy ditë para sulmeve në Jemen më 15 mars që të mos diskutonte hollësi sekrete operacionale në një bisedë në grup. Biseda, edhe pse e koduar, nuk konsiderohet aq e sigurt sa kanalet qeveritare.

Ishte e paqartë se si Hegseth iu përgjigj atyre paralajmërimeve.

Hegseth gjithashtu kishte vendosur Signal në një kompjuter në zyrën e tij në Pentagon, në mënyrë që ai të mund të dërgonte dhe të merrte mesazhe të menjëhershme në një hapësirë ku telefonat celularë personalë nuk lejohen, sipas dy personave me njohuri për këtë çështje. Ai ka dy kompjuterë në zyrën e tij, një për përdorim personal dhe një që është i lëshuar nga qeveria, tha një nga njerëzit me njohuri për këtë çështje.

“Ju garantoj se Rusia dhe Kina janë në telefonin celular të sekretarit të mbrojtjes”, tha për CNN këtë javë përfaqësuesi Don Bacon, republikan i Nebraskës, i cili ka sugjeruar që Hegseth të shkarkohet.

VINI RE: Ky material është pronësi intelektuale e New York Times

Përgatiti për Hashtag.al, Klodian Manjani